فأهم الأجهزة التي تستخدم فـي الـشبكات وطريقة عملها مثل الـ Routers, Switches والكثير من الاجهزة الاخرى التي تراها فـي الشبكات.

في الشكل التالي رسم توضيحي لاجهزة ربط الشبكات

NIC: Network Interface Card كارت الشبكة

هذا هو اهم جزء واول جزء لابد ان تتعرف عليـه الا وهـو Network Interface Card اختصارا NIC وهو كارت الشبكة الذي يتم تركيبه في جهاز الكمبيوتر لتوصيل كابل الـشبكة به ومن ثم توصيه بالنقطة المركزية Switch او Hub إذا كنت تستخدم Start Topology وهــذه الايــام اغلــب اللوحــات الرئيــسية Motherboards في الأجهزة الحديثة تأتي مدعومة بـ Builtin Ethernet Card او كـروت شـبكة عليها مباشرة فتغنيك عن شراء كارت شبكة منفصل وغالبا تأتي هذه الكروت بسرعات تتراوح مـا بـين 10/100 Mbps و 1000Mbps .

بطاقة الشبكة هي المسئولة عن تحويل البيانات من الجريان بشكل متوازي (Parallel) على ناقل البيانات (Bus) إلى الجريان بشكل متسلسل (Series) على سلك الشبكة و الذي يقوم بهذه المهمة في بطاقة الشبكة هو الراسل / المستقبل Transceiver.

Repeater

مكررات الإشارة Repeaters تستخدم لمعالجة مشكلة توهين الإشارة عند انتقالها إلى مسافة طويلة فتقوم هذه المكررات باستقبال هذه الإشارات ثم تعيد توليدها و تقويتها ثم ترسلها مرة أخرى مما يسمح لهذه الإشارات بالوصول الى مسافات بعيدة دون أن تضعف أو تتلاشى.

و يعتبر استخدام مكررات الإشارة وسيلة لتوسيع الشبكات المحلية و لكن مع اشتراط لاستخدام نفس البروتوكولات على كلي الشبكتين الموصولتين بواسطة مكرر الإشارة ، لهذا فمكرر الإشارات لا يستطيع توفير اتصال بين شبكات إثرنت و شبكات Token Ring.

كما أن مكررات الإشارة لا تستطيع ترجمة أو فلترة الإشارات كما أن كل أقسام الشبكة المتصلة بواسطة مكرر الإشارة يجب أن تستخدم نفس وسيلة الوصول لوسط الإرسال Access Method، و لكنها تستطيع الوصل بين أنواع مختلفة من وسائط الإتصال مثل الأسلاك المحورية مع أسلاك الألياف البصرية.

تعتبر مكررات الإشارة وسيلة غير مكلفة لتوسيع الشبكات المحلية و لكنها قد تعاني من بعض المشاكل فهي لا تفلتر و لا تمنع تدفق مرور البيانات المعطوبة أو المسببة للمشاكل و بالتالي فإن حدثت مشكلة ما في أحد أقسام الشبكة فإنها تنتقل الى باقي الأقسام ، كما أنها ستمرر عاصفة إنتشارية Broadcast Storm الى جميع الأقسام و التي تحدث عندما تنتشر على الشبكة الكثير من الرسائل الموجهة الى جميع المستخدمين بحيث يصبح عددها مقاربا للقدرة الاستيعابية للشبكة.

Hub and Switching Hub

هذا الجهاز يستخدم في شـبكات الــ Ethernet وبالتحديـد Star Topology وهو النقطة المركزية التي يتم تجميع فيها الكوابل التي يتم توصـيل الاجهزة بها عبـر الـشبكة إلا ان الــ Hub يقوم بإرسال المعلومـات التـي تخرج من الجهاز الــ Sender إلـى جميــع الـــ Ports للأجهــزة الـــ Receivers دفعة واحدة.

هو جهاز توصيل شبكة بحيث يوصل أكثر من جهاز مع بعض لتكوين شبكة وهو يتعامل مع Data كأنها موجات كهربائية Signals ولا يتعامل معها كأنها Data ولا يفهم يعنى ايه IP او اسم جهاز يعنى ايه ولا يفهم اي شيء ... هو بكل بساطة مثل مشترك الكهرباء الذي يوصل الكهرباء الى الفيديو والتليفزيون والكاسيت مع بعض فهو لا يفهم شيئ ويرسل الداتا بنظام البرود كاست Broadcat اي انه عندما يريد احد أعضاء الشبكة ان يرسل Data مهما كان حجمها فانه يرسلها لجميع الأجهزة وصاحب Data هو الى يقبلها فقط .

هناك ثلاث أنواع أساسية للمجمعات Hubs :

- مجمع نشط Active Hub .

- مجمع خامل Passive Hub.

- مجمع هجين Hybrid Hub .

لنلق نظرة على المجمع النشط Active Hub ، تعتبر أغلب المجمعات نشطة ، و معظم هذه المجمعات النشطة تكون لديها المقدرة على إعادة توليد و إرسال إشارات البيانات على الشبكة بنفس الطريقة التي يعمل بها مكرر الإشارات Repeater ، لدى المجمعات عادة بين 8 الى 12 منفذ ( و أحيانا أكثر) تستطيع أجهزة الكمبيوتر الاتصال بها، و تسمى هذه المجمعات أحيانا مكرر الإشارة متعدد المنافذ أو Multiport Repeater ، المجمعات النشطة تحتاج الى طاقة كهربائية لكي تعمل .

المجمعات الخاملة Passive Hub هي أنواع أخرى من المجمعات ، و مثال عليها لوحات توزيع الأسلاك ، وهي تعمل كنقاط اتصال و لا تقوم بتقوية أو توليد الإشارات المارة من خلالها ، وهي لا تحتاج إلى طاقة كهربائية. من الممكن توسيع الشبكة بتركيب أكثر من مجمع واحد و هذا يطلق عليه المجمعات الهجينة Hybrid Hubs وهي متوافقة مع أنواع مختلفة من الأسلاك.

Switch

هذا الجهاز يقوم بنفس عمل الـ Hub ويقوم ايضا بربط الشبكات الصغيرة ببعضها بالـشبكة الأكبر إلا انه يختلف عن الـ Hub بأنه يقوم بعمل ما يسمى Direct Link ما بـين الجهـاز الـ Sender والجهاز الـ Receiver على عكس الـ Hub الذي يقوم بإرسال الإشارة إلي جميع الأجهزة على الشبكة مما يؤدي إلى بطء الشبكة ولهذا الـ Switches اسرع بكثير.

يشبه Repeater بالشكل الخارجي ولكنه يعد أفضل في تسريع أداء الشبكة وذلك لأنه يستطيع أن يحتفظ بجدول عناوين الاجهزة التي يتصل بها وعندما تصل إليه إشارة من جهاز ما يرسل هذه الإشارة إلى الهدف المقصود فقط وهو عكس ما كان يقوم به المجمع إذ كان يرسل الإشارة إلى كل الاجهزة بدون استثناء .

يقوم Switch بتوجيه البيانات معتمداً على عنوان MAC address ... من مميزات Switch أنه سهل التحميل , سرعته عالية في توجيه البيانات , يعطي bandwidth عالي يقوم بزيادة bandwidth 100%... من الممكن أن يوجد Switch في العديد من الطبقات كما يلي:

إذا كان Switch في الطبقة الأولى Physical layer فإنه يسمى switching hub حيث يقوم بنفس وظيفة hub ويتعامل مع bits فقط .

إذا كان Switch في الطبقة الثانية data link layer فإنه يسمى LAN switch وهو الذي يعتمد على عنوان MAC في توجيه البيانات.

إذا كان Switch في الطبقة الثالثة Network layer يسمى Routing switch ويقوم بنفس عمل Router.

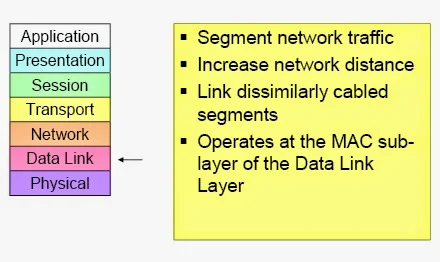

Bridge

تستخدم هذه الأجهزة أما لتوصيل شريحتين من الشبكة ببعضهما البعض اوSegments 2 او تستخدم لتقسيم الشبكات الكبيرة إلى شبكات اخرى اصغر لتقليل الـ Traffic .

العمل الرئيسي الذي يقوم به الجسر هو ربط شبكتين مختلفة التركيب الداخلي مثل ربط شبكة إيثرنت مع شبكة Token Ring حتى لو كانت الشبكتين يستخدمان بروتوكولات مختلفة و يحتفظ الجسر بجدول به كل العناوين الفيزيائية للاجهزة ويسمى هذا الجدول جدول التوجيه وهو يقوم بمراقبة الشبكة و حركة المرور وعند استلامه لإشارة ما يقوم بفحص جدول التوجيه فإذا كانت العقدة الهدف داخل الشبكة الفرعية لم يسمح لها بالخروج و إذا كانت في شبكة فرعية أخرى سمح لها بالخروج .

يشبه في عمله Repeater أي أنه يقوم بزيادة المسافة بين الأجهزة ، يأخذ قراراته في توجيه البيانات معتمداً على عنوان (MAC address) حيث يقوم Bridge بعمل قوائم (MAC address) وبالاعتماد على هذه القوائم يقوم بإرسال البيانات إلى الجهاز المطلوب ، يستخدم Bridge في تقسيم الشبكة إلى أجزاء اصغر ، يعتبر Bridge من أجهزة الطبقة الثانية( data link layer) .

Router

يعتبر هذا الجهاز اهم جهاز في الشبكة. يستخدم هذا الجهاز في توصيل الشبكات الغير متشابها ببعضها البعض او مـا يطلـق عليهـاdissimilar networks على سبيل المثال يمكنك استخدام الــRouter لتوصـيل شـبكتك المحليةLAN بشبكة اخرى اكبرWAN او بالإنترنت.

تقوم الموجهات بعمل مهم جدا في الشبكات ذات الفروع المتعددة إذ إنها تقوم :

بإرسال الإشارات من شبكة إلى أخرى حتى لو كانت هذه الشبكات مفصولة بعدد من الشبكات الفرعية .

توضيح أفضل الطرق من أجل الوصول السريع للجهاز المطلوب.

ويوجد في الموجهات جدول توجيه مثل جدول الجسور و يتميز عنه بعدة أمور منها .. يعتمد جدول التوجيه في الموجهات على عناوين الشبكات مثل أرقام IP و به خارطة للمسار السريع بين الفروع و الموجهات الأخرى و المسافات الفاصلة بينها .

الغرض من Router هو اختبار البيانات القادمة إليه لكي يختار أحسن مسار لها ويقوم بتوجيهها معتمداً على IP address ... من الوظائف المهمة جداً أنه يقوم بربط تكنولوجيا الطبقة الثانية data link layer المختلفة مثل Ethernet و Token-ring و . FDDI

يعتبر Router هو العمود الفقري في الإنترنت معتمداً على بروتوكول IP و الـ Router من أجهزة الطبقة الثالثة ( Network layer )

الموجه Router هو جهاز يستخدم لتوسيع الشبكة المحلية و يحقق اتصالا في البيئات التي تتكون من أقسام شبكات ذوات تصاميم و بروتوكولات مختلفة.

تقوم الموجهات بأعمال مشابهة للجسور منها:

- فلترة حركة المرور بين أقسام الشبكة المختلفة.

- ربط أقسام الشبكة معا.

و لكنها و بعكس الجسور لا تسمح بمرور الرسائل الموجهة لجميع المستخدمين Broadcast Messages. بشكل عام توفر الموجهات تحكما أفضل بحركة المرور بين الشبكات. تستطيع الموجهات قراءة المعلومات المعقدة لعنونة الشبكة و التي تحملها حزم البيانات ، كما تستطيع أن توجه هذه الحزم عبر عدة شبكات و تقوم بذلك بتبادل معلومات محددة للبروتوكولات بين الشبكات المختلفة.

كما تقوم الموجهات بمشاركة معلومات التوجيه مع الموجهات الأخرى على الشبكة، وذلك يتيح لها استخدام هذه المعلومات لإعادة التوجيه حول روابط الشبكة الواسعة التي تفشل في تحقيق الإتصال، كما تستخدم هذه المعلومات لاختيار المنفذ و المسار الأنسب لتوجيه حزم البيانات التي تتلقاها.

تستطيع الموجهات الربط بين الشبكات المحلية و الشبكات الواسعة بالقيام بترجمة بروتوكول TCP/IP أو بمعنى أدق ترجمة عنوان الوجهة في حزمة البيانات من صيغة يفهمها بروتوكول TCP/IP في الشبكة المحلية الى صيغة يفهمها بروتوكول Frame Relay في الشبكة الواسعة.

يقوم الموجه بمراقبة المسارات على الشبكة و تحديد أقلها ازدحاما لتوجيه حزم البيانات عبرها ، و في حالة أن أصبح هذا المسار الذي تم اختياره مزدحما في المستقبل فإنه من الممكن اختيار مسار آخر، تستخدم الموجهات جداول التوجيه لتحديد عنوان وجهة الحزم التي يستقبلها.

يحتوي جدول التوجيه (Routing Table) على المعلومات التالية:

- جميع عناوين الشبكة.

- كيفية الإتصال بالشبكات الأخرى.

- المسارات المتوفرة بين موجهات الشبكة.

- تكلفة إرسال البيانات عبر هذه المسارات.

تتعرف الموجهات على أرقام الشبكات التي تسمح لها بالتحدث مع غيرها من الموجهات على الشبكة ، و تتعرف كذلك على عناوين الشبكات التي تنتمي لها كل بطاقة شبكة.

من المهم أن نلاحظ أن جداول التوجيه التي تستخدمها الموجهات تختلف عن تلك التي تستخدمها الجسور، و يكمن الاختلاف في أن جداول التوجيه في الجسور تحتوي على عناوين بروتوكول MAC لكل جهاز على الشبكة، بينما تحتوي جداول التوجيه للموجهات على عناوين الشبكات المرتبطة معا و ليس على عنوان كل جهاز على الشبكة.

تعتبر الموجهات أبطأ من أغلب الجسور و ذلك لأن الموجهات يجب أن تقوم بعمليات معقدة على كل حزمة بيانات تتلقاها ، عندما تتسلم الموجهات حزم البيانات و التي تكون موجهة الى شبكة بعيدة فإن الموجه الأول يقوم بتوجيه الحزمة الى الموجه الذي يدير الشبكة البعيدة المطلوب تسليم الحزمة إليها.

بينما تقوم حزم البيانات بالمرور من موجه الى آخر يقوم الموجه باستخراج عنوان المرسل و المستقبل في الحزمة ويقوم بتغيير هيئتهما بشكل يستطيع بروتوكول الشبكة المستقبلة فهمه و التوافق معه، و لكن عملية التوجيه لا تتم و فقا لهذه العناوين و إنما تعتمد فقط على عنوان الشبكة المرسلة و المستقبلة.

تتضمن عملية تحكم الموجه بالحزم ما يلي:

- منع البيانات المعطوبة من المرور عبر الشبكة.

- تقليل ازدحام حركة المرور(Traffic) بين الشبكات.

- استخدام أكثر كفاءة للوصلات بين الشبكات بالمقارنة مع الجسور.

من الممكن استخدام نظام عنونة الموجه لتقسيم شبكة كبيرة إلى أقسام أصغر يطلق عليها عادة Subnets. و حيث أن الموجهات تمنع من مرور الرسائل الموجهة الى كل المستخدمين Broadcast Messages فإنها بالتالي تمنع من حدوث عواصف Broadcast Storms.

هناك نوعان رئيسيان للموجهات :

- موجهات ساكنة Static.

- موجهات ديناميكية Dynamic.

تتطلب الموجهات الساكنة من مدير الشبكة القيام بالتالي:

- إعداد جداول التوجيه و التحكم بها.

- تحديد الوجهات و المسارات المتوفرة على الشبكة.

و نظرا لأن هذه المهام موكلة لمدير الشبكة فإن مقدار الأمن يكون أكبر ، أما الموجهات الديناميكية فهي تتعرف بنفسها على الوجهات و المسارات على الشبكة، و لهذا فهي تحتاج الى مقدار ضئيل من الإعداد و لكنها تعتبر أكثر تعقيدا من الموجهات الساكنة، و هي تقوم باختبار المعلومات من الموجهات الأخرى على الشبكة لتتخذ القرار الأنسب لتوجيه الحزم عبر الشبكة و يعتمد هذا القرار على عدة عوامل منها : التكلفة و مقدار الازدحام عبر المسارات المختلفة.

هناك صفات و وظائف مشتركة بين الجسور و الموجهات ، و منها:

- توجيه الحزم بين الشبكات.

- إرسال البيانات عبر وصلات الشبكات الواسعة.

و أحيانا قد يخلط المرء بين الجهازين ، و لكن يكمن سر التفريق بينهما في حزم البيانات ، يمكن رؤية الفرق الأساسي إذا عرفنا أن الجسر لا يرى سوى عنوان الجهاز المرسل و عنوان الجهاز المستقبل و إذا لم يتعرف على عنوان الجهاز المستقبل فإنه يقوم بتمرير الحزمة الى كل الأقسام ما عدى القسم الذي انطلقت منه ، الآن إذا كانت الشبكة صغيرة و أقسامها قليلة فلا مشكلة و لكن إذا كانت الشبكة كبيرة و أقسامها كثيرة فإن إرسال مثل هذه الحزمة الى كل الأقسام و الأجهزة على الشبكة سيؤدي الى إبطائها بشكل ملحوظ بل ربما أدى ذلك توقفها.

أما بالنسبة للموجهات فهي لا تعرف بالتحديد أين يقع كل جهاز على الشبكة و لكنها بدلا من ذلك تعرف عنوان الشبكة المختلفة المكونة للشبكة الواسعة كما تعرف كذلك عناوين الموجهات الأخرى المتصلة بهذه الشبكات لتوجيه الحزم المناسبة إليها ، كما أنها لا تمرر أبدا الرسائل الى كل المستخدمين و تمنع بذلك حدوث Broadcast Storm.

لا تتعرف الجسور إلا على مسار وحيد بين الشبكات أما الموجهات فتتعرف على جميع المسارات المتوفرة و تختبرها لاختيار الأفضل بينها ، و لكن نظرا لتعقيد عمل الموجهات فإنها تمرر البيانات بشكل أبطأ من الجسور.

انطلاقا من جميع العوامل السابقة فإنك لست بحاجة لاستخدام الموجهات إلا في الحالات التالية:

- تحتوي أقسام الشبكة لديك على 20 جهازا أو أكثر.

- كل الأقسام أو بعضها تستخدم بروتوكولات معقدة مثل TCP/IP.

- تحتاج الى توصيل شبكة LAN مع شبكة WAN.

Gateways

تستخدم هذه الأجهزة ايضا في الربط ما بين الشبكات غير المتوافقة إلا انـه اكثـر اجهـزة الشبكات تعقيدا لأنها عبارة عنHardware وSoftware معـا وقـد يمكنـك اسـتخدامها للاتصال منLAN مثلا بـMainframe وهما مختلفان تماما حتى في اسلوب الإتصال.

وهناك امثلة مختلفة للـGateway مثلEmail Gateway والـذي يتـيح الإتـصال مـع .Email Servers

البوابة أو Gateway فهي جهاز يربط بين نظامين يستخدمان:

- بروتوكولات مختلفة.

- تصميم متباين لحزم البيانات.

- لغات مختلفة.

- تصاميم مختلفة.

لنأخذ مثالا على البوابات و ليكن بوابة البريد الإلكتروني :

- أولا : تستقبل البوابة الرسالة في شكل معين.

- ثانيا: تترجم الرسالة الى شكل جديد يستطيع المستقبل استخدامه.

- ثالثا: توجه الرسالة الى مستقبلها.

تستطيع البوابات ربط الشبكات التي تعمل في بيئات متباينة مثل مزود ويندوز NT و شبكة أنظمة IBM و هي تفعل ذلك بأن تقوم بتسلم حزم البيانات من الشبكة الأولى ثم تقوم بإزالة كل معلومات البروتوكول منها ثم تعيد تشكيل الحزمة و تضيف إليها معلومات البروتوكول المستخدم في الشبكة المستقبلة ، إذاً ما تقوم البوابة به حقا هو عملية تحويل كاملة من بروتوكول إلى بروتوكول آخر.

تعتبر البوابات ذوات مهمة محددة ، وغالبا يتم توفير مزود خاص في الشبكات الواسعة للعب دور البوابة و نظرا لأن العمليات التي تقوم بها البوابة من تحويل بين البروتوكولات يعتبر من الأمور المستهلكة لذاكرة و موارد الجهاز فإنه يستحسن أن يكون الجهاز القائم بدور البوابة مخصص فقط لهذه المهمة و أن لا توكل إليه مهام أخرى.

تتمثل مزايا البوابات فيما يلي:

- تقوم البوابات بمهمتها المحددة بكفاءة و فعالية.

- تخفف من الحمل على باقي الأجهزة.

أما العيوب فتتمثل بما يلي:

- أن مهامها محدودة للغاية.

- بطئ عملها.

- مكلفة الثمن.

Modems

بالتأكيد سمعت عن هذه الأجهزة وهي المسؤلة عن اتصالك بالإنترنت ومن امثلة هذه الأجهزة ISDN Modems و ADSL Modems.

عندما تكون الكمبيوترات أو الشبكات بعيدة عن بعض لدرجة تصعب معها ربطها معا باستخدام أسلاك الشبكة الاعتيادية فإنه من الممكن تحقيق اتصال بينها باستخدام أسلاك الهاتف ، تسمى هذه الأجهزة أو المكونات التي تحقق مثل هذا الإتصال Modems ( وهذا الاسم مأخوذ من كلمتين هما MOdulator و DEModulator )، فالكمبيوترات لا تستطيع بمفردها أن تتبادل البيانات عبر خطوط الهاتف ، فالكمبيوترات تتعامل مع البيانات كنبضات إلكترونية رقمية بينما خطوط الهاتف لا تحمل سوى النبضات التماثلية.

النبضات الرقمية ( Digital Signal) لها قيمتان فقط صفر أو واحد بينما الإشارات التماثلية (Analog Signal) هي عبارة عن منحنى يمكن أن يمثل عددا لا منتهي من القيم.

CSU/DSU

اختصارا ترمز إلىChannel Service Unit وData Service Unit وهي اجهزة توجـد في الأماكن المتصلة بـ

T Series data Connections مثلT1 Line وهي فـي الغالـب جهازين في جهاز واحد وحاليا توجد هذه الأجهزة ضـمن اجهـزة الــRouter الحديثـة المخصصة للإتصال بـT1 Lines